Algo que represente falha ou fragilidade de alguém ou alguma coisa.

"1 Característica que torna vulnerável. 2 Meio pelo qual algo se torna suscetível ou fragilizado em uma determinada circunstância."

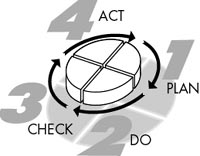

Ato de estabelecer e operacionalizar processos contínuos de acompanhamento dos níveis de risco e adotar controles que eliminem vulnerabilidades, afastem ameaças e reduzam a probabilidade de uma ameaça explorar uma vulnerabilidade e provocar impactos à confidencialidade, integridade e disponibilidade da informação.

Árvore de Decisão de Risco

1. Rejeitar: esta opção deve ser considerada quando o risco não está sendo considerado pela estratégia do negócio, uma vez que o custo do controle, ou da contramedida, é superior ao risco ou ao bem a ser protegido.

2. Aceitar: esta opção deve ser considerada quando o risco é inerente à natureza e ao modelo de negócio, fazendo parte das operações normais e, portanto, tendo sido previsto na estratégia. A escolha dessa opção gera um outro nível de análise:

a. Evitar: esta decisão se baseia na vontade e viabilidade de se eliminar totalmente a fonte de um risco específico.

b. Transferir: esta decisão se baseia na relação custo-benefício e na viabilidade (disposição e capacidade financeira) de terceiros, para assumir o risco.

c. Explorar: esta decisão se baseia no interesse e na possibilidade de se obter vantagens competitivas pelo aumento da exposição e do grau de risco.

d. Reter: esta decisão se baseia no interesse do negócio, considerados custo e tolerância, de garantir a manutenção da exposição e do grau de risco.

e. Mitigar: esta decisão se baseia na necessidade do negócio, considerados custo e tolerância, de diversificar, controlar e reduzir os riscos.

O fator de Tolerância é determinante para que se definam investimentos compatíveis com o bem a ser protegido e principalmente, para que o nível de risco residual esteja dentro da zona de conforto e compativel com a natureza de cada negocio.

Conceitualmente, atingiremos a maturidade adequada da gestão de riscos quando ela não for perceptível. Quando os processos estiverem bem definidos e documentados, orientando os agentes humanos e prontos para suportar mudanças corriqueiras nos ativos físicos, tecnológicos e humanos, sem que isso represente uma bruta e não planejada oscilação no nível de risco.

Mas se os processos estão emperrados, os usuários insatisfeitos por terem de trocar muitas senhas e o CEO se questionando porque apesar de todos os investimentos em segurança ele ainda continua a receber mais spams do que e-mails confiáveis, certamente algo está muito, muito errado.

CONCEITOS

Gestão de Riscos da Informação |

|

|

Presente na Internet apoiando a educação.. 1997-2011 |

↘ DIRETRIZES

Algo que pode agir voluntária ou involuntariamente em prejuízo de alguém ou alguma coisa.

"1 Ato de ameaçar. 2 Perigo. 3 Gesto que exprime intenção de prejudicar ou provocar danos."

Algo que se conhece e em que se baseia para racionalizar.

“1 Ato ou efeito de informar. 2 Transmissão de notícias. 3 Instrução, ensinamento. 4 Transmissão de conhecimentos.”

Resultado provocado pela ação de uma ameaça sobre uma vulnerabilidade.

"1 Prejuízo. 2 Dano. 3 Consequência de uma investida. 4 Efeito. 5 Resultado apurado.: